Balada Injector là một chiến dịch chèn mã độc, lây nhiễm WordPress quy mô lớn kéo dài đang diễn ra, lợi dụng tất cả các lỗ hổng plugin và chủ đề đã biết và được phát hiện gần đây. Các tổ chức và blog khác đã mô tả nó theo cách tương tự, đôi khi thêm các thuật ngữ như “chiến dịch quảng cáo độc hại” hoặc đặt tên các miền mà nó hiện đang được sử dụng (lên tới vài trăm trong 6 năm qua).

Vào tháng 9 năm 2023 có hơn 17.000 trang web WordPress bị Balada Injector xâm phạm vào tháng 9 năm 2023 bằng phần mềm độc hại có tên Balada Injector, gần gấp đôi số lần phát hiện trong tháng 8.

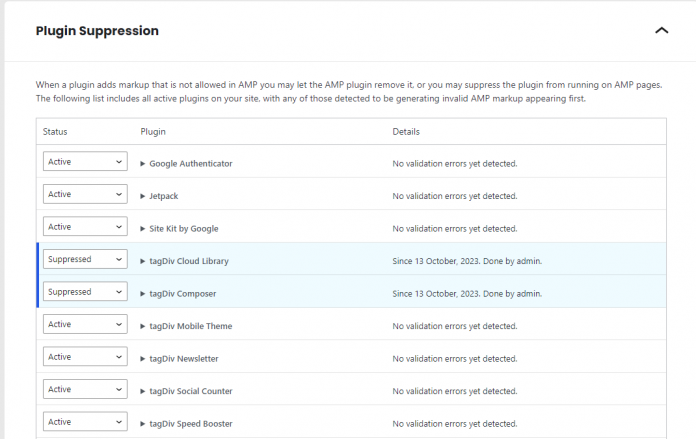

Plugin tagDiv Composer bị chèn mã độc:

Trong số này, 9.000 trang web được cho là đã bị xâm nhập bằng cách sử dụng lỗ hổng bảo mật được tiết lộ gần đây trong plugin tagDiv Composer (CVE-2023-3169, điểm CVSS: 6.1) có thể bị người dùng không xác thực khai thác để thực hiện tập lệnh chéo trang được lưu trữ (XSS) tấn công.

Nhà nghiên cứu bảo mật Denis Sinegubko của Sucuri cho biết: “Đây không phải là lần đầu tiên nhóm Balada Injector nhắm vào các lỗ hổng trong các chủ đề cao cấp của tagDiv”.

Balada Injector là một hoạt động quy mô lớn được Doctor Web phát hiện lần đầu tiên vào tháng 12 năm 2022, trong đó các tác nhân đe dọa khai thác nhiều lỗ hổng plugin WordPress để triển khai cửa hậu Linux trên các hệ thống dễ bị tấn công.

Mục đích chính của việc cấy ghép là hướng người dùng của các trang web bị xâm nhập đến các trang hỗ trợ công nghệ không có thật, trúng xổ số gian lận và lừa đảo thông báo đẩy. Hơn một triệu trang web đã bị ảnh hưởng bởi chiến dịch kể từ năm 2017.

Các cuộc tấn công liên quan đến Balada Injector diễn ra dưới dạng các đợt hoạt động định kỳ xảy ra vài tuần một lần, với sự gia tăng số ca nhiễm trùng được phát hiện vào các ngày thứ Ba sau khi bắt đầu đợt tấn công vào cuối tuần.

Nhóm vi phạm mới nhất liên quan đến việc khai thác CVE-2023-3169 để chèn tập lệnh độc hại và cuối cùng thiết lập quyền truy cập liên tục trên các trang web bằng cách tải cửa sau lên, thêm plugin độc hại và tạo quản trị viên blog lừa đảo.

Trong lịch sử, các tập lệnh này nhắm mục tiêu vào các quản trị viên trang web WordPress đã đăng nhập, vì chúng cho phép kẻ thù thực hiện các hành động độc hại với đặc quyền nâng cao thông qua giao diện quản trị, bao gồm cả việc tạo người dùng quản trị viên mới mà chúng có thể sử dụng cho các cuộc tấn công tiếp theo.

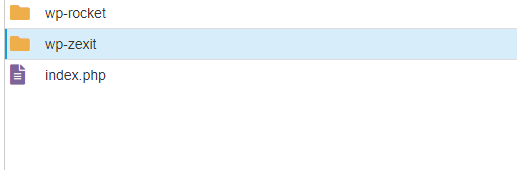

Bản chất phát triển nhanh chóng của các tập lệnh được chứng minh bằng khả năng tạo một cửa hậu trong các trang lỗi 404 của trang web, có khả năng thực thi mã PHP tùy ý hoặc cách khác là tận dụng mã được nhúng vào các trang để cài đặt plugin wp-zexit độc hại. một cách tự động.

Sucuri mô tả đây là “một trong những kiểu tấn công phức tạp nhất” do tập lệnh thực hiện, vì nó bắt chước toàn bộ quá trình cài đặt plugin từ tệp lưu trữ ZIP và kích hoạt nó.

Chức năng cốt lõi của plugin giống như cửa sau, đó là thực thi mã PHP được gửi từ xa bởi các tác nhân đe dọa.

Các làn sóng tấn công mới hơn được quan sát vào cuối tháng 9 năm 2023 đòi hỏi phải sử dụng tính năng chèn mã ngẫu nhiên để tải xuống và khởi chạy phần mềm độc hại giai đoạn hai từ máy chủ từ xa nhằm cài đặt plugin wp-zexit.

Cũng được sử dụng là các tập lệnh bị xáo trộn để truyền cookie của khách truy cập đến URL do tác nhân kiểm soát và tìm nạp lại một mã JavaScript không xác định.

Sinegubko giải thích: “Vị trí của chúng trong các tệp của các trang web bị xâm nhập cho thấy rõ ràng rằng lần này thay vì sử dụng lỗ hổng tagDiv Composer, những kẻ tấn công đã lợi dụng cửa hậu và người dùng quản trị viên độc hại đã được cài đặt sau các cuộc tấn công thành công nhằm vào quản trị viên trang web”.